Con semplici approcci incrementare la sicurezza informatica del proprio studio medico

Non tutte le misure di sicurezza informatica richiedono un incarico esterno completo. Vi presentiamo approcci che fungono da solida base per la vostra sicurezza informatica. In questo modo proteggete, insieme al vostro team, i dati dei vostri pazienti.

Le persone sono per voi in quanto medici al centro del lavoro quotidiano nel vostro studio medico. Ogni giorno svolgete colloqui confidenziali e gestite i dati dei vostri pazienti nei sistemi digitali del vostro studio medico. Ciò rende il vostro studio medico un ambìto bersaglio per attacchi informatici, dai quali dovete proteggervi al meglio. Un compito fondamentale. Ma come affrontarlo? Con semplici approcci potete creare autonomamente una base solida.

Ottenere una panoramica

Quali dati archiviate? Come e su quali sistemi? Mantenere una visione d’insieme nel panorama informatico può essere impegnativo. L’elenco d’inventario IT dello studio medico può essere utile al riguardo. Serve come panoramica di tutti i dispositivi: dai computer e supporti dati ai dispositivi medici e di laboratorio nonché sistemi operativi e diritti di accesso. Se avete poca dimestichezza con le liste d’inventario potete utilizzare il nostro modello Excel, scaricabile dal sito www.hin.ch/inventario. Due articoli pubblicati lo scorso anno («Mettere autonomamente in pratica la protezione di base IT #1: inventario IT e strategia di backup» e «Sicurezza informatica – passo dopo passo») illustrano come procedere passo dopo passo.

Maggiore sicurezza grazie al controllo degli accessi

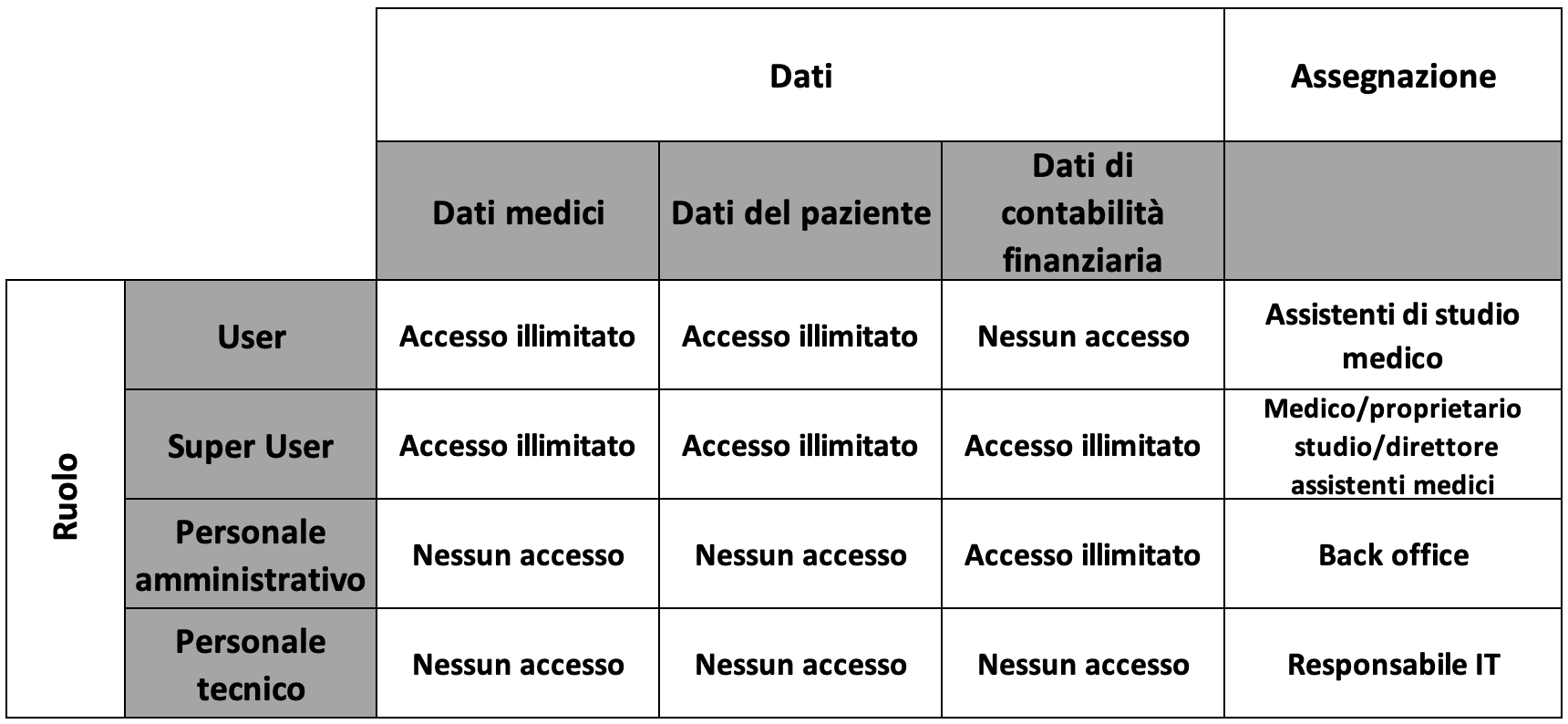

Questo inventario può essere ampliato con un controllo degli accessi. L’accesso protetto e regolamentato a dati e dispositivi relativi alla medicina, ai pazienti o alle finanze incrementa la sicurezza del vostro studio medico. I diritti di accesso determinano le azioni che un utente o un’entità può svolgere con una specifica risorsa: lettura, scrittura, modifica, cancellazione o esecuzione di file o applicazioni. Adottate al riguardo il principio del «minimalismo dei diritti di accesso». Ogni restrizione di accesso rafforza la protezione di informazioni riservate riducendo al minimo il rischio di perdita di dati. Siete voi a decidere quali persone del vostro studio medico possono accedere a quali sistemi. Nell’elenco d’inventario creato potete regolamentare gli accessi tramite la scheda «Sistemi» che si trova nella colonna «Dritti di accesso ai sistemi». È possibile definire i relativi ruoli e diritti di accesso nella scheda separata «Scheda degli accessi».

Ecco come potrebbe apparire la scheda degli accessi.

Attraverso questa strategia rispettate anche le disposizioni in materia di protezione dei dati, con l’obbligo di proteggere i dati personali nel miglior modo possibile. Evitate il più possibile dati di accesso condivisi e assegnate accessi personali a tutti i dipendenti. Il controllo degli accessi consente di verificare in qualsiasi momento chi ha avuto accesso a quali contenuti e quando. Idealmente, ciò dovrebbe essere monitorato da un membro della Direzione. In tal senso è opportuno effettuare controlli regolari. In questo modo, le falle di sicurezza possono essere riconosciute anzitempo. Tuttavia, i dipendenti stessi sono responsabili e devono accertarsi che nessun’altra persona abbia accesso al loro dispositivo. Quando si lascia la postazione di lavoro bisogna sempre bloccare lo schermo.

Proteggersi da phishing e malware

Gli attacchi informatici e i rischi con conseguenze di vasta portata che tali attacchi comportano possono purtroppo essere realmente compresi solo quando coinvolgono personalmente. Prima di allora non rappresentano una minaccia tangibile. L’esperienza insegna che molte persone tendono a gestire i propri dati con superficialità. Un attacco informatico può avere conseguenze fatali: i truffatori cercano di impossessarsi dei dati attraverso e-mail di phishing. Sono interessati a password, numeri di carte di credito o altri dati riservati. Un’e-mail di phishing può anche contenere un software dannoso che distrugge i dati o li rende inaccessibili – sul dispositivo stesso o addirittura nell’intera rete. Ciò significa che i dati vengono persi o rubati.I programmi antivirus sono fondamentali per proteggersi da malware. Riconoscono, sulla base di modelli noti, una possibile infezione da malware e possono bloccarne l’esecuzione. È quindi necessario installare un programma antivirus su tutti i terminali mantenendoli regolarmente aggiornati poiché anche gli hacker adattano costantemente i propri modelli – e il programma antivirus può proteggere solo da malware conosciuti.

Cosa fa HIN contro il malware

In qualità di membro HIN, tutte le vostre e-mail vengono controllate attraverso uno scanner antivirus, sia che provengano da altri membri HIN sia da indirizzi esterni. Se viene rilevato un virus in un’e-mail, questa non viene inoltrata al destinatario ma viene eliminata automaticamente. Tuttavia, la protezione antivirus non può essere completamente garantita rispetto alla protezione dei dati. Non è assicurato che un virus venga riconosciuto. Per questo motivo è necessario un approccio sensibile ai potenziali pericoli, soprattutto quando si elaborano messaggi di posta elettronica.

Cosa potete fare se avete aperto una mail o un file dannoso

- Assicuratevi che il messaggio con l’allegato dannoso non venga aperto su nessun altro computer.

- Informate tutte le persone che lavorano nelle postazioni di lavoro ed eliminate il messaggio da tutti gli account di posta elettronica.

- Eseguite una scansione del computer con il vostro programma antivirus.

- Contattate l’Assistenza HIN che può verificare se il programma antivirus riconosce il malware in questione.

- Mettetevi in contatto con il vostro partner IT.

Nella pagina di supporto HIN troverete informazioni su cosa fare in caso di attacco informatico.

Può succedere a chiunque

In una campagna di phishing di prova condotta da HIN per conto di un cliente, il 52% delle persone operanti nello studio medico ha aperto l’e-mail di phishing preparata per la campagna. Più di un quarto delle persone ha cliccato sul link che indirizzava a un sito web falso. Il 9% ha addirittura scaricato ed eseguito il file offerto per il download sulla pagina falsa. Nel peggiore dei casi, una singola persona può mettere in ginocchio l’intera rete di uno studio medico. Lo stress, la disattenzione o la volontà di attuare rapidamente le istruzioni del capo possono essere i motivi di un simile grave accadimento. Può capitare a tutti.Proprio perché nessuno è immune dagli attacchi informatici, tutti siamo tenuti a «tenere la guardia alta» quando si tratta di protezione di base IT. L’elenco d’inventario come primo passo e le norme sulla protezione degli accessi costituiscono una buona base per proteggersi in modo preventivo e rendere più difficile la penetrazione nei vostri sistemi da parte di potenziali aggressori.

Riconoscere e segnalare e-mail di phishing

Caratteristiche tipiche delle e-mail di phishing:

- Indirizzo del mittente insolito

- Appellativo impersonale

- Istruzioni da mettere in pratica con urgenza

- Richiesta insolita di informazioni personali (ad esempio password)

- Errori ortografici e grammaticali, scelta di parole insolite che non si adattano alla rispettiva regione linguistica

- Link insoliti

Le e-mail sospette devono sempre essere segnalate. È possibile farlo nella propria HIN Mail come illustrato qui di seguito: inoltrate l’e-mail come allegato all’indirizzo «abuse[at]hin.ch». Potete anche segnalare un accadimento informatico direttamente all’Ufficio federale della cibersicurezza. Non siete sicuri che l’e-mail sia autentica? È consigliabile contattare il presunto mittente attraverso un canale indipendente, ad esempio telefonicamente.

Informations complémentaires

- Al link www.hin.ch/inventario mettiamo a disposizione un modello d’inventario sotto forma di file Excel scaricabile.

- Gli articoli del Blog «Mettere autonomamente in pratica la protezione di base IT #1: inventario IT e strategia di backup» e «Sicurezza informatica – passo dopo passo» offrono consigli utili sulla protezione di base IT.

- Nella pagina d’assistenza HIN sono disponibili informazioni sulla protezione contro software dannosi.

- La FMH ha pubblicato sul proprio sito web i Requisiti minimi per la protezione di base IT per assistenti di studio medico e medici titolari di studio.

- UFCS: pagina Ufficio federale della cibersicurezza.