Sécurité IT du cabinet: Renforcer la sécurité informatique avec des approches simples

Un vaste mandat externe n’est pas nécessaire pour chacun des mesures relatives à la sécurité informatique. Nous vous présentons des approches qui constituent déjà une base solide pour votre sécurité informatique et vous permettent de protéger avec votre équipe les données des patientes et patients.

Un vaste mandat externe n’est pas nécessaire pour chacun des mesures relatives à la sécurité informatique. Nous vous présentons des approches qui constituent déjà une base solide pour votre sécurité informatique et vous permettent de protéger avec votre équipe les données des patientes et patients.

L’humain se trouve au centre de votre pratique quotidienne de la médecine. Chaque jour, vous menez des entretiens confidentiels et gérez les données de vos patientes et patients sous forme numérique dans vos systèmes de cabinet. Cela fait de votre cabinet une cible privilégiée pour les cyberattaques, contre lesquelles vous devez vous protéger au mieux. Il s’agit d’une tâche essentielle. Mais comment s’y prendre? Des mesures simples vous permettent déjà de créer vous-même une base solide.

Ayez une vue d’ensemble

Que sauvegardez-vous, comment et sur quels systèmes? Garder une vue d’ensemble du paysage informatique peut être un défi. Un inventaire informatique du cabinet permet de s’y retrouver. Il répertorie tous les appareils, des ordinateurs et supports de données aux appareils de laboratoire et médicaux, ainsi que les systèmes d’exploitation et les droits d’accès. Si vous n’en êtes qu’au début de votre inventaire, vous pouvez utiliser notre modèle Excel, que vous pouvez télécharger à l’adresse www.hin.ch/fr/inventaire. Pour savoir comment procéder étape par étape, consultez les blogs «Garantir soi-même la sécurité informatique #1: inventaire IT et stratégie de sauvegarde» et «La sécurité informatique, étape par étape».

Plus de sécurité grâce au concept d’accès

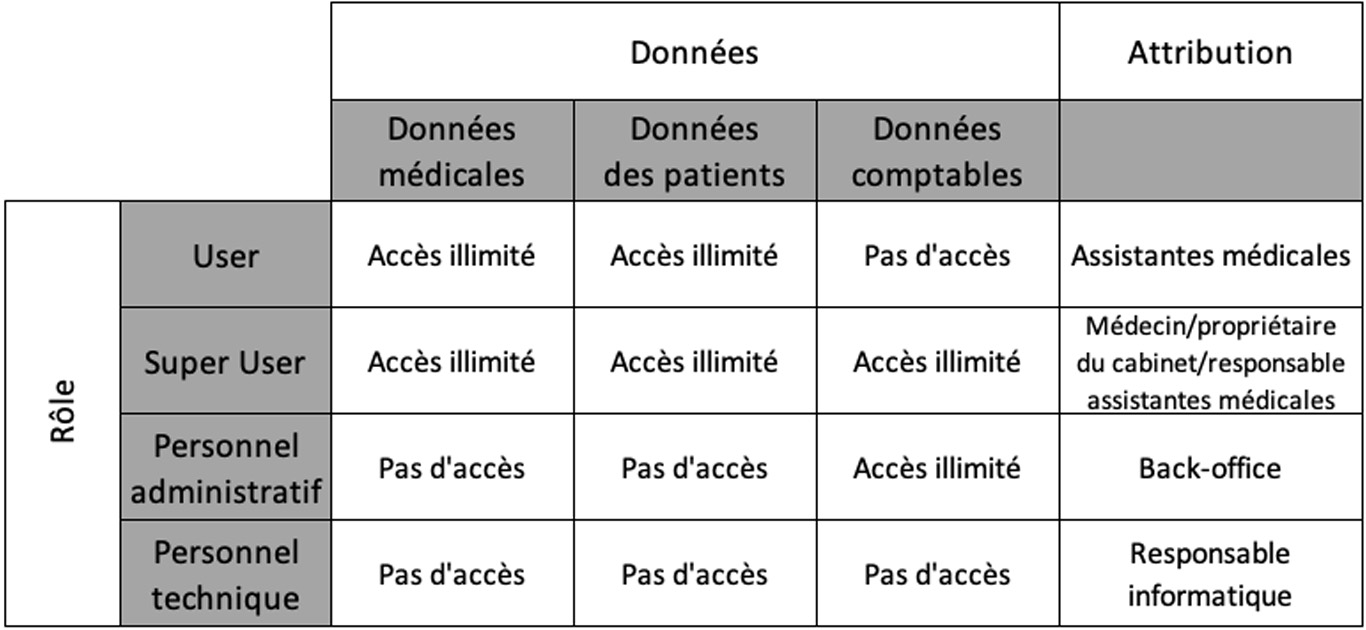

Cet inventaire peut être complété par un concept d’accès. Un accès protégé et réglementé aux données et aux appareils en rapport avec la médecine, les patientes et patients ou les finances confère une sécurité accrue à votre cabinet. Les droits d’accès définissent les actions qu’une utilisatrice/un utilisateur ou une entité peut effectuer avec une ressource donnée: lire, écrire, modifier, supprimer ou exécuter des fichiers ou des applications. À cet égard, suivez le principe du «minimalisme des droits d’accès». Toute restriction d’accès renforce la protection des informations confidentielles et minimise le risque de perte de données. Vous décidez quelles personnes ont accès à quels systèmes dans votre cabinet. Dans l’inventaire créé, vous définissez les accès via l’onglet «Systèmes», dans la colonne «Droits d’accès au système». Dans l’onglet séparé «Matrice d’accès», vous pouvez définir les rôles et les droits d’accès.

Voici à quoi pourrait ressembler votre matrice d’accès.

Avec cette stratégie, vous respectez également les dispositions relatives à la protection des données, qui prévoient de protéger au mieux les données personnelles. Évitez, dans la mesure du possible, de partager les données d’accès et attribuez à tous les collaboratrices et collaborateurs des identifiants de connexion personnels. Le contrôle des accès permet de vérifier à tout moment qui a accédé à quel contenu et à quel moment. Logiquement, ces contrôles devraient être effectués par un membre de la direction. Il est important de procéder à des contrôles réguliers afin de détecter le plus tôt possible les failles de sécurité. Toutefois, le personnel est également tenu de s’assurer qu’aucune autre personne n’a accès à son appareil. Lorsque l’on quitte son poste de travail, il faut toujours verrouiller l’écran.

Protégez-vous contre le phishing et les logiciels malveillants

Les cyberattaques et le risque qu’elles représentent, avec les lourdes conséquences qu’elles impliquent, ne deviennent malheureusement vraiment tangibles que lorsqu’elles nous arrivent personnellement. Avant, la menace n’est tout simplement pas palpable. Des expériences montrent que de nombreuses personnes ont tendance à manquer de prudence avec leurs données. Pourtant, une cyberattaque peut avoir des conséquences fatales: des escrocs tentent d’accéder à nos données par des e-mails d’hameçonnage. Ils s’intéressent aux mots de passe, aux numéros de carte de crédit ou à d’autres données confidentielles. Un e-mail d’hameçonnage peut en outre contenir un logiciel malveillant qui détruit les données ou les rend inaccessibles – sur l’appareil lui-même voire sur l’ensemble du réseau. En clair: les données sont perdues ou volées.Les programmes antivirus sont essentiels pour se protéger contre les logiciels malveillants. Ils identifient, à l’aide de modèles connus, une éventuelle infection par un logiciel malveillant et peuvent bloquer son exécution. Vous devez donc installer un programme antivirus sur tous vos terminaux et le mettre à jour régulièrement. Les pirates informatiques adaptent également leurs modèles en permanence, et le programme antivirus ne peut vous protéger que contre les logiciels malveillants connus.

Ce que fait HIN contre les logiciels malveillants

En tant que membre HIN, tous vos e-mails sont contrôlés par un logiciel antivirus – qu’ils proviennent d’autres membres HIN ou d’adresses externes. Si un virus est détecté dans un e-mail, celui-ci n’est pas transmis au destinataire, mais est automatiquement supprimé. Toutefois, contrairement à la protection des données, la protection antivirus ne peut pas être entièrement garantie. Il ne peut être assuré qu’un virus sera détecté. Il est donc nécessaire d’être conscient des dangers potentiels, en particulier lors du traitement des e-mails.

Ce que vous pouvez faire si vous avez ouvert un e-mail ou un fichier malveillant

- Assurez-vous que le message contenant la pièce jointe malveillante n’est pas ouvert sur un autre ordinateur.

- Pour ce faire, informez toutes les personnes travaillant sur les postes de travail et supprimez le message de tous les comptes de messagerie.

- Analysez votre ordinateur avec votre programme antivirus.

- Contactez le support HIN. Celui-ci peut déterminer si votre programme antivirus détecte le logiciel malveillant en question.

- Contactez votre partenaire informatique.

Cela peut arriver à tout le monde

Dans le cadre d’une campagne-test d’hameçonnage menée par HIN à la demande d’un client, 52% des personnes travaillant au cabinet médical ont ouvert l’e-mail d’hameçonnage préparé pour la campagne. Plus d’un quart des personnes ont cliqué sur le lien qu’il contenait. Ce lien renvoyait ensuite vers un site internet fictif. Environ 9% ont même téléchargé et exécuté le fichier proposé au téléchargement sur le site internet fictif. Dans le pire des scénarios, une seule personne peut ainsi paralyser tout le réseau d’un cabinet. Le stress, la négligence ou la volonté d’exécuter rapidement les ordres de la hiérarchie peuvent expliquer de telles mésaventures. Cela peut arriver à tout le monde.Comme absolument personne n’est à l’abri d’une cyberattaque, nous sommes tous invités à «faire nos devoirs» pour garantir la sécurité informatique de base. Tenir un inventaire et respecter les règles de protection des accès constituent déjà une bonne base de protection pour rendre la tâche plus difficile aux pirates qui voudraient s’introduire dans vos systèmes.

Reconnaître et signaler les e-mails d’hameçonnage

Éléments distinctifs typiques des e-mails d’hameçonnage:

- adresse d’expédition inhabituelle

- formule d’appel impersonnelle

- consigne d’action urgente

- demande inhabituelle d’informations personnelles (par exemple du mot de passe)

- fautes d’orthographe et de grammaire, vocabulaire étrange non adapté à la région linguistique

- liens bizarres

Les e-mails suspects doivent systématiquement être signalés. Avec HIN Mail, vous pouvez procéder de la façon suivante: transmettez l’e-mail concerné en pièce jointe à l’adresse «abuse[at]hin.ch». Vous devez également signaler tout cyberincident directement à l’Office fédéral de la cybersécurité. Vous doutez de l’authenticité de l’e-mail? Il est alors recommandé de prendre contact avec l’expéditeur présumé par un canal indépendant, par exemple par téléphone.

Informations complémentaires

- Sur www.hin.ch/fr/inventaire, nous mettons à votre disposition un modèle d’inventaire sous forme de fichier Excel à télécharger.

- Les articles de blog «Garantir soi-même la sécurité informatique #1: inventaire IT et stratégie de sauvegarde» et «La sécurité informatique, étape par étape» fournit des conseils utiles sur la base de votre sécurité informatique.

- Sur la page de support HIN, vous trouverez des informations sur la protection contre les logiciels malveillants.

- La FMH a publié des exigences minimales pour la sécurité informatique des cabinets médicaux sur son site Web.

- OFCS: page Office fédéral de la cybersécurité. En outre, vous trouverez ici la page officielle de déclaration d’un cyberincident.