Hehre Ziele gibt es viele. Manche sollte man nicht nur mit guten Vorsätzen angehen, sondern mit einem handfesten Plan. Zu diesen gehört die IT-Sicherheit. Wir zeigen Ihnen, wie Sie diese in Ihrer Praxis schrittweise und pragmatisch selbst optimieren können, angefangen mit einem IT-Inventar und einem Sicherungsplan.

Dieser Beitrag ist am 22.02.2023 in der Schweizerischen Ärztezeitung erschienen. Er wurde für den HIN Blog leicht verändert.

Als Gesundheitsfachperson schultern Sie die Verantwortung für die sensiblen Daten Ihrer Patientinnen und Patienten. Möchten Sie zu deren Schutz die IT-Sicherheit Ihrer Praxis verbessern, sind aber nicht sicher, wo Sie beginnen sollen? Unsere Serie von Beiträgen gibt Ihnen einen Leitfaden, mit dem Sie Schritt für Schritt ein angemessenes Schutzkonzept erstellen können. In der ersten Folge geht es darum, sich einen Überblick zu verschaffen und die Basis zu legen – mit einem aussagekräftigen IT-Inventar. Dieses nutzen wir gleich für eine erste Anwendung und entwickeln darauf aufbauend eine Backup-Strategie.

Erklärvideo: IT-Inventar und Backup-Strategie in fünf Schritten.

Eine der grössten Herausforderungen für die Datensicherheit im Gesundheitswesen ist die mangelnde Transparenz der IT-Landschaft. Ohne einen Überblick über die eingesetzten Geräte, Daten und Systeme ist es unmöglich, ein wirksames Schutzkonzept umzusetzen. Die Lösung für dieses Problem ist ein umfassendes IT-Inventar, welches die Hardware- und Software-Ressourcen der Praxis verzeichnet.

Transparenz herstellen: Am Anfang war das Inventar

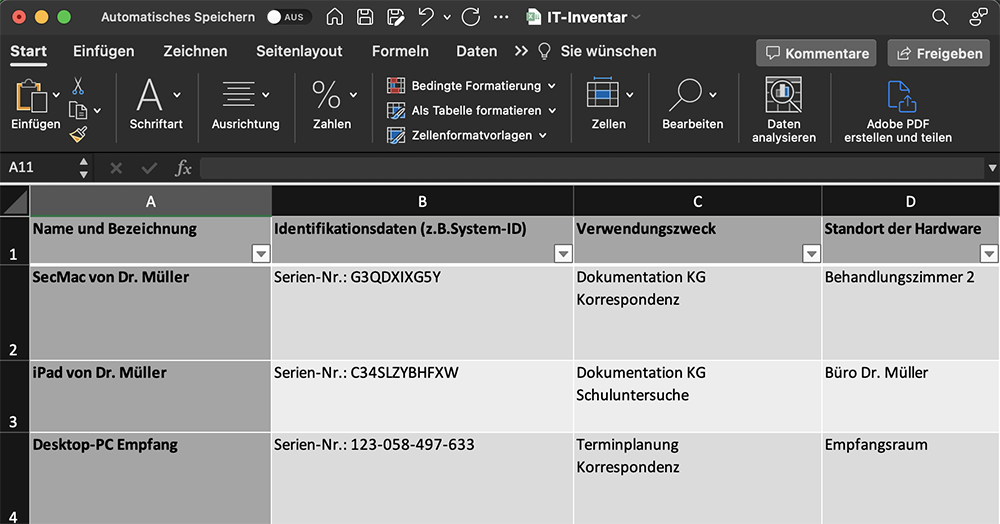

Für das IT-Inventar werden zunächst alle Geräte erfasst, beginnend mit den PCs und Macs, ebenso Datenträger wie USB-Sticks oder externe Festplatten, Labor- und andere medizinische Geräte. Dazu können Sie unsere Excel-Vorlage verwenden. Für jedes Gerät werden Angaben wie Verwendungszweck, Standort, verantwortliche Benutzer, enthaltene Daten und eingesetzte Software-Versionen (Betriebssystem, Antivirus, Anwendungen) festgehalten.

Die Angaben im Inventar sollten mindestens jährlich überprüft und aktualisiert werden. Neue Geräte werden umgehend ins Inventar aufgenommen, nicht mehr verwendete aus dem Inventar entfernt (oder mit einem Hinweis «nicht mehr in Betrieb» versehen). Bei Geräten, die ausser Betrieb genommen wurden, muss sichergestellt werden, dass sämtliche Daten vollständig und unwiderruflich gelöscht wurden, bevor sie entsorgt werden. Wir raten davon ab, nicht mehr benötigte Geräte weiterzugeben oder zu verkaufen.

IT-Inventar nutzbar machen: der Sicherungsplan

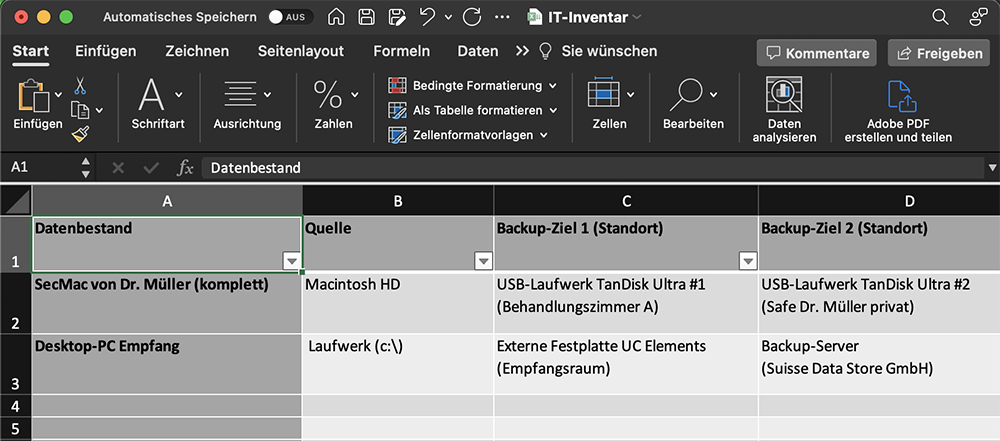

Unser IT-Inventar setzen wir gleich ein erstes Mal produktiv ein – und entwickeln eine Backup-Strategie. Diese ist eine Schlüsselkomponente unseres Schutzkonzepts. Sie stellt sicher, dass wichtige Daten bei einem Sicherheitsvorfall – sei es ein Ransomware-Angriff, Brand, Wasserschaden oder Diebstahl – wiederhergestellt werden können. Indem Sie festlegen, welche Daten und Geräte gesichert werden müssen, auf welches Speichermedium und in welchen Abständen, können Sie das Risiko eines Datenverlusts minimieren und dazu beitragen, dass Sie den Betrieb nach dem Vorfall rasch wieder aufnehmen können.Ermitteln Sie zunächst, welche Daten für die Praxis am wichtigsten sind. Diese haben im Sicherungsplan Vorrang. Dazu können Krankengeschichten, Finanzdaten und alle anderen Informationen gehören, die für den täglichen Betrieb unentbehrlich sind. Diese sollten Sie somit auch tagesaktuell sichern. Bei weniger wichtigen oder weniger veränderlichen Daten genügen allenfalls wöchentliche oder monatliche Sicherungszyklen. Automatische Backups lassen sich mithilfe von Software-Tools einrichten.

Backup mit der 3-2-1-Regel

Als Goldstandard für eine Backup-Strategie hat sich die 3-2-1-Regel bewährt. Auch Sie können diese in Ihrem Sicherungsplan umsetzen:

- 3 Kopien aller wichtigen Daten aufbewahren (1 Original und 2 Backups)

- 2 unterschiedliche Backup-Medien verwenden (z.B. 1 externe Festplatte und 1 sicherer Cloudspeicher)

- 1 Datensicherung an einem räumlich von der Praxis getrennten Standort lagern (z.B. im privaten Safe)

Mit der 3-2-1-Regel erhöhen Sie die Ausfallsicherheit Ihrer Backups um ein Vielfaches. Auch wenn ein Brand die Praxis verwüstet oder der Cloudbetreiber Konkurs geht, bleiben die Daten intakt und zugänglich. Erfunden wurde die Regel übrigens nicht von einem IT-Spezialisten, sondern von einem selbst von Datenverlust betroffenen Anwender.

Zusammenfassung: IT-Inventar und Backup-Strategie

- Listen Sie Ihre Geräte auf – angefangen mit PCs und Macs – mithilfe der Excel-Vorlage.

- Erfassen Sie die Angaben zu den Geräten sowie die Daten, die auf jedem Gerät gespeichert sind.

- Erstellen Sie anhand der Informationen aus dem IT-Inventar einen Sicherungsplan. Dieser enthält mindestens den Datenbestand, das Speichermedium und die Backup-Zyklen.

- Setzen Sie den Sicherungsplan um, indem Sie die Speichermedien konfigurieren und automatische Backups einrichten.

- Spielen Sie einmal im Jahr die Daten aus Ihren Backups testweise wieder zurück, um sicherzustellen, dass diese ordnungsgemäss funktionieren.

Mit dieser Bestandsaufnahme und der neuen Backup-Strategie haben Sie nicht nur das grundlegende Problem der Transparenz Ihrer IT-Landschaft gelöst, sondern auch den Grundstein gelegt für ein solides IT-Schutzkonzept. Durch die Erstellung eines Inventars von Geräten und Daten und die Verwendung dieser Informationen für die Umsetzung eines Sicherungsplans schützen Sie Ihre Praxis vor den Risiken eines Datenverlusts und stellen ihren Weiterbetrieb im Krisenfall sicher.

Ausblick: So bauen wir das IT-Schutzkonzept aus

In den kommenden Folgen dieser Serie werden wir das IT-Inventar ausbauen, weitere Grundschutzthemen integrieren und so das Schutzniveau der Praxis kontinuierlich erhöhen. Durch einen ganzheitlichen und proaktiven Ansatz bei der IT-Sicherheit schützen Sie die sensiblen Daten Ihrer Patientinnen und Patienten und gewährleisten den reibungslosen Betrieb Ihrer zunehmend unverzichtbaren und verwundbaren Systeme.

Weitere Informationen und Hilfsmittel

- Unter www.hin.ch/inventar stellen wir eine Inventarvorlage als Excel-Datei zum Download bereit.

- Anleitungen, Checklisten und Antworten auf häufige Fragen zum Thema IT-Sicherheit finden Sie in unserem Support-Bereich.

- Die FMH hat Minimalanforderungen zum IT-Grundschutz für Praxisärztinnen und Praxisärzte auf ihrer Website publiziert.